John Jairo García Mora

Sonia Jaquelliny Moreno Jiménez

Instituto Tecnológico Metropolitano

Grupo de Investigación GNOMON

Córdoba (España)

2024

Título de la obra:

Vigilancia Tecnológica: El ojo invisible en la era digital

Autores:

John Jairo García Mora

Sonia Jaquelliny Moreno Jiménez

Código JavaScript para el libro: Joel Espinosa Longi, IMATE, UNAM.

Recursos interactivos: DescartesJS

Fuentes: Lato y UbuntuMono

Portada: Imagen de Firefly.adobe.com

Red Educativa Digital Descartes

Córdoba (España)

descartes@proyectodescartes.org

https://proyectodescartes.org

Proyecto iCartesiLibri

https://proyectodescartes.org/iCartesiLibri/index.htm

ISBN: 978-84-10368-07-1

Esta obra está bajo una licencia Creative Commons 4.0 internacional: Reconocimiento-No Comercial-Compartir Igual.

Antes de que el lector se entere de lo que va a encontrar al interior de este libro interactivo, es necesario que se oriente sobre lo que es una vigilancia tecnológica y para que se utiliza además de sus características.

Una definición de lo que se conoce como VIGILANCIA TECNOLÓGICA hace referencia a que es un proceso sistemático y continuo cuya intención es compendiar, detallar y promulgar lo datos releventes que caracterizan el entorno tecnológico de una empresa, organización o país. Esta información es el soporte de la toma de decisiones informadas cuando se investiga y desarrolla tecnología, al administrar la propiedad intelectual de sus creaciones, al detectar oportunidades y amenazas o cuando se pretende identificar las tendencias y cambios en el mercado.

La vigilancia tecnológica tiene como objetivos:

Para conseguir dichos objetivos una vigilancia tecnológica debe caracterizarse porque:

Por todos es sabido, comprobado o intuido que, en la era digital actual, la tecnología ha cambiado nuestra forma de vida de muchas maneras, incluida la forma en que nos comunicamos, trabajamos y socializamos. Esa nueva forma de vida ha dado lugar a una creciente preocupación por la vigilancia y la privacidad. Este libro explora las diferentes formas de vigilancia tecnológica, sus implicaciones y el equilibrio entre la seguridad y la privacidad de las personas en el siglo XXI.

En un primer capítulo abordamos la evolución de la vigilancia desde sus primeros días hasta la era digital, incluyendo la historia de los dispositivos de vigilancia, como cámaras y micrófonos, y cómo han evolucionado con el tiempo.

En este capítulo 1 encontraremos detalles de los objetivos y los conceptos prácticos de Vigilancia Tecnológica y, además, como se lleva a cabo una planeación ágil de la Vigilancia Tecnológica.

Luego en un segundo capítulo se detalla cómo se realiza la búsqueda y captura de datos, así como las herramientas de vigilancia y las estrategias requeridas para ejecutar convenientemente una vigilancia tecnológica en cualquier contexto.

El capítulo 3 hace referencia a la importancia de la inteligencia para llevar a cabo una vigilancia tecnológica y a la puesta en valor de la información, definida como un componente esencial para que la vigilancia tecnológica sea efectiva, ya que permite transformar datos en conocimiento útil y aplicable que pueda ser utilizado para la toma de decisiones estratégicas.

Es en este tercer capítulo donde se ilustrará la forma de utilización de los resultados y como aplicarlos en un proyecto porque una vez que la información ha sido valorada y transformada en conocimiento útil, es necesario difundirla adecuadamente a las personas o áreas responsables de la toma de decisiones. Esto puede involucrar la creación de informes y análisis detallados, la organización de reuniones y presentaciones, o la integración de los resultados de la vigilancia tecnológica en los procesos de planificación y toma de decisiones como un proyecto de la empresa u organización.

Luego, en un cuarto capítulo haremos referencia al análisis de patentes como herramientas de vigilancia tecnológica ya estas son documentos legales que protegen las invenciones y proporcionan detalles técnicos específicos sobre cómo funcionan nuevos productos, procesos o tecnologías. Al analizar patentes, se pueden obtener beneficios significativos para la vigilancia tecnológica.

En el capítulo quinto se explorará cómo la vigilancia, cuando se aplica de manera ética y legal en el ámbito empresarial, puede transformarse en inteligencia competitiva. Se discutirán temas como el monitoreo de competidores, el análisis del mercado y las tendencias de la industria, la vigilancia tecnológica, la identificación de riesgos y oportunidades legales y regulatorias, y la evaluación de la cadena de suministro y socios comerciales. Además, se abordarán las consideraciones éticas y legales al realizar la vigilancia en el ámbito empresarial.

En un sexto capítulo se generalizarán la ética como disciplina general aplicada a una vigilancia tecnológica de cualquier tipo, se abordan las implicaciones éticas y legales de la vigilancia tecnológica, incluidos los debates sobre la privacidad, la seguridad y el derecho a la libertad de expresión. Se discutirán las leyes y regulaciones existentes en diferentes países y cómo estas afectan a la vigilancia tecnológica.

En el capítulo siete el lector puede, a partir de un video creado por una inteligencia artificial sobre la historia de la protección de los datos o cifrado encontrar una descripción de como pueden ser violados y algunos consejos y estrategias sobre cómo protegerse de la vigilancia tecnológica y mantener la privacidad en la era digital. Se discutirán temas como la ciberseguridad, el cifrado y la importancia de la educación digital.

Un capítulo 8 muestra una proceso de vigilancia tecnológica en el campo educativo descrito como el enfoque prospectivo orientado hacia la identificación de oportunidades y amenazas del grupo de investigación del grupo GNOMON-ITM. con miras a obtener un posicionamiento dentro de la institución, se utilizaron dos enfoques para analizar las posibilidades prospectivas de I+D en el contexto de la Industria 4.0 y la educación.

Por último, el noveno capitulo a manera de epílogo se presenta una diseño realizado con el apoyo de una IA, este es presentado en forma de chatbot. Es una herramienta de la era donde la inteligencia artificial toma cada día más ventaja y qué a pesar de ello genera interrogantes pesimistas.

Este chatbot que presentamos está alimentado con la producción académica de los autores.

Lo descrito hasta este momento será ilustrado mediante escenas interactivas propias de los autores o ajustadas del subproyecto Plantillas del Proyecto Descartes, con videos interactivos propios o con licencias Creative Commons y además, el lector encontrará las referencias bibliográficas y los créditos a los autores de las imágenes utilizados a lo largo del libro.

Otro aspecto destacable del libro es la utilización de herramientas y recursos de la Inteligencia Artificial conocida como IA, entre ellas hemos adaptado algunas del libro "Plantillas para libros con inteligencia artificial" escrito por Juan Guillermo Rivera Berrío y Jesús María Calle publicado por el "Fondo Editorial RED Descartes", a continuación, una presentación con los momentos de una vigilancia tecnológica: la orientación de este texto.

La vigilancia ha sido un aspecto fundamental en la historia humana, desde los primeros sistemas de espionaje hasta las tecnologías de vigilancia modernas. A medida que la tecnología ha avanzado, también lo han hecho los métodos y dispositivos de vigilancia. Este capítulo aborda la evolución de la vigilancia desde sus primeros días hasta la era digital, destacando la importancia de entender cómo la vigilancia ha influido y sigue influyendo en nuestra sociedad.

La vigilancia ha existido desde tiempos antiguos, cuando los gobernantes y líderes militares utilizaban espías para obtener información sobre sus enemigos y mantener el control sobre sus propios territorios. Durante la antigüedad, las ciudades-estado griegas y el Imperio Romano empleaban sistemas de espionaje y vigilancia para proteger sus intereses y mantener la estabilidad política. Un ejemplo de ello fue el sistema de espionaje y vigilancia del Imperio Persa.

Considerado uno de los primeros y más sofisticados sistemas de espionaje y vigilancia de la historia antigua fue desarrollado por el Imperio Persa (c. 550-330 a.C.).

Los persas, bajo el gobierno de Ciro el Grande y sus sucesores, construyeron un vasto imperio que abarcaba desde el Mediterráneo hasta la India. Para mantener la estabilidad y el control en un territorio tan grande y diverso, los persas implementaron un eficiente sistema de espionaje y vigilancia.

Los "ojos y oídos del rey" eran agentes secretos y espías al servicio del emperador persa que recopilaban información y vigilaban a funcionarios y ciudadanos por todo el imperio. Estos agentes estaban entrenados para mezclarse con la población local, adquirir información a través de la observación y el interrogatorio, y reportar sus hallazgos directamente al rey.

Además de utilizar espías, el Imperio Persa también desarrolló un extenso sistema de comunicación llamado la "Ruta Real", que conectaba todas las provincias del imperio a través de una red de caminos y estaciones de relevo. Esta red permitía el rápido intercambio de información y mensajes entre el rey y sus gobernadores provinciales, lo que facilitaba la coordinación de esfuerzos de vigilancia y el mantenimiento del control sobre el vasto territorio persa.

El sistema de espionaje y vigilancia del Imperio Persa sirve como un ejemplo temprano de cómo las sociedades antiguas utilizaban la vigilancia para mantener el control y proteger sus intereses. Aunque las tecnologías y métodos de vigilancia han cambiado drásticamente a lo largo de la historia, este ejemplo muestra que la necesidad de información y control ha sido una constante en las civilizaciones humanas desde sus primeros días.

Con el advenimiento de la era preindustrial, se desarrollaron nuevas formas de vigilancia. La invención de la imprenta en el siglo XV permitió la circulación masiva de información, lo que llevó a la necesidad de controlar y monitorear la información y las comunicaciones. Los sistemas postales y las redes de mensajeros también jugaron un papel importante en la vigilancia durante este período.

En la era preindustrial, especialmente con la invención de la imprenta y el desarrollo de sistemas postales y redes de mensajeros, condujo al surgimiento de nuevas formas de vigilancia. A continuación, se presentan ejemplos adicionales que ilustran este punto:

Con la invención de la imprenta en el siglo XV, la producción y distribución de libros se hizo más accesible y económica. Sin embargo, esto también condujo a la preocupación de las autoridades políticas y religiosas por el control de la información. Como resultado, se establecieron sistemas de censura y control de libros en varios países europeos, como el Índice de Libros Prohibidos de la Iglesia Católica

En el siglo XVI, la familia Thurn und Taxis estableció un servicio postal que conectaba muchas ciudades y regiones de Europa. Esta red de mensajeros permitió la transmisión de información a larga distancia y fue utilizada tanto por particulares como por gobiernos. Sin embargo, también dio lugar a la vigilancia y el control gubernamental de las comunicaciones, ya que los gobiernos podían acceder fácilmente a la información enviada a través de la red postal.

Durante la Revolución Francesa a fines del siglo XVIII, el Comité de Salvación Pública, una rama del gobierno revolucionario, estableció una red de espías e informantes para vigilar a los ciudadanos franceses y identificar a aquellos que eran considerados enemigos de la revolución.

Este sistema de vigilancia incluía la interceptación y apertura de cartas, la infiltración en grupos políticos y sociales, y la recopilación de información sobre las actividades y opiniones de los ciudadanos. La Revolución Francesa es un ejemplo de cómo la vigilancia fue utilizada en la era preindustrial para controlar y mantener el poder político.

Estos casos demuestran cómo la era preindustrial llevó al desarrollo de nuevas formas de vigilancia, particularmente en relación con el control de la información y las comunicaciones. Aunque los métodos y tecnologías de vigilancia de la época eran más rudimentarios que los de hoy en día, estos ejemplos ilustran la importancia y el impacto de la vigilancia en la sociedad preindustrial.

Dado que el punto en discusión se refiere a la era preindustrial (aproximadamente entre los siglos XVI y XVIII), no hay videos contemporáneos que respalden directamente este punto, ya que el video no existía en ese momento histórico. Sin embargo, hay documentales, películas y programas de televisión que abordan temas de la era preindustrial y pueden incluir discusiones sobre vigilancia y control de información. Por eso recomendamos al lector algunos recursos que podrían ser de interés:

Existen documentales que cubren períodos históricos específicos y eventos relacionados con la vigilancia y el control de información en la era preindustrial. Estos documentales a menudo incluyen recreaciones y análisis de expertos para proporcionar contexto y comprensión de las prácticas de vigilancia de la época. Puedes buscar documentales que se centren en la historia de la censura, la imprenta, la Revolución Francesa, la Inquisición, entre otros temas.

Algunas series de televisión y películas históricas también pueden tocar temas de vigilancia y espionaje en la era preindustrial. Aunque estas producciones son principalmente de ficción y no son fuentes académicas o documentales, pueden ofrecer una idea de cómo la vigilancia pudo haber sido llevada a cabo en ese tiempo. Un ejemplo es la serie de televisión "The Tudors", que retrata el reinado de Enrique VIII de Inglaterra y toca temas de espionaje y control político.

Existen conferencias y charlas en línea de expertos en historia que abordan temas de vigilancia y control de información en diferentes períodos históricos. Estas presentaciones pueden estar disponibles en plataformas como YouTube o sitios web de universidades e instituciones de investigación. Algunos ejemplos de temas relevantes incluyen la historia de la censura y la imprenta, la Inquisición y el control de información en la Europa medieval y renacentista.

Al investigar y utilizar estos recursos, los autores destacan la importancia de verificar la calidad y confiabilidad de las fuentes y considerar el contexto histórico en el que se desarrollan los temas de vigilancia y control de información.

Según lo expuesto acerca de la información disponible sobre un tema histórico, es difícil encontrar artículos actuales de periódicos que cubran directamente la vigilancia en la era preindustrial. Sin embargo, pretendemos impulsar la búsqueda de recursos en línea como una práctica del aprendizaje por investigación abordando estos temas de manera académica o histórica.

A continuación, se presentan algunos enlaces y sitios web donde se puede encontrar información sobre la historia de la vigilancia y el control de información en la era preindustrial:

"Printing and Censorship"(Biblioteca Británica), este artículo ofrece información sobre la relación entre la imprenta y la censura en la historia europea.

"A Brief History of Book Burning, from the Printing Press to Internet Archives" (Smithsonian Magazine). Este artículo del Smithsonian Magazine proporciona una visión general de la historia de la censura de libros y la quema de libros desde la invención de la imprenta hasta la era digital.

(The British Museum Blog). Este artículo del blog del British Museum examina la vigilancia y el espionaje durante la Revolución Francesa y su legado en la historia.

La Revolución Industrial en el siglo XVIII

Veamos en la siguiente escena algunos de los inventos que provocaron esa revolución y que al mismo tiempo formaron las bases del espionaje industrial:

La Revolución Industrial, que tuvo lugar entre mediados del siglo XVIII y principios del siglo XIX, marcó una época de cambios y avances tecnológicos sin precedentes. Estos avances permitieron el desarrollo de los primeros dispositivos de vigilancia y sentaron las bases para las prácticas de vigilancia modernas.

El telégrafo, inventado por Samuel Morse en 1837, fue uno de los primeros avances en comunicaciones que transformaron la manera en que la información era transmitida y monitoreada.

El telégrafo permitió la transmisión rápida y eficiente de información a larga distancia, lo que revolucionó la comunicación y tuvo un profundo impacto en la vigilancia. Los gobiernos y otras organizaciones podían utilizar el telégrafo para monitorear e interceptar comunicaciones, lo que les permitía mantener un control más estricto sobre la información y detectar actividades sospechosas o enemigas.

Un ejemplo histórico de esto fue el uso del telégrafo durante la Guerra Civil Americana, también conocida como la Guerra de Secesión que duró 4 años, donde tanto la Unión como la Confederación emplearon a especialistas en criptografía para interceptar y descifrar mensajes enemigos.

Luego surgió una herramienta de vigilancia que permitía la captura y el almacenamiento de imágenes: la cámara fotográfica y que fue creada por varios inventores en diferentes momentos de la historia. Sin embargo, la primera cámara fotográfica práctica fue desarrollada por el francés Louis Daguerre en 1839. Esta cámara, conocida como la cámara Daguerrotipo, utilizaba una placa de cobre plateado y tratado químicamente para producir imágenes fotográficas.

Otro inventor, William Henry Fox Talbot, también había desarrollado un proceso fotográfico en papel a mediados de la década de 1830, pero la cámara Daguerrotipo se convirtió en el primer proceso fotográfico práctico. Desde entonces, la tecnología de la cámara fotográfica ha evolucionado enormemente y ha permitido el desarrollo de la fotografía moderna.

El siglo XX marcó una era de rápido avance tecnológico, con la invención de dispositivos electrónicos y sistemas de comunicación que revolucionaron la vigilancia. La invención del teléfono en 1876 y la radio en la década de 1890

Antes del auge de la tecnología digital, también surgieron diversos dispositivos de vigilancia no digitales que se utilizaron para recopilar información sobre individuos y grupos. Veamos algunos de estos dispositivos son:

Los micrófonos ocultos, también conocidos como "bugging devices", se utilizan para grabar conversaciones sin el conocimiento de los participantes. Estos dispositivos se han utilizado en investigaciones criminales y de inteligencia.

Las grabadoras de cinta se utilizan para grabar conversaciones, reuniones y discursos. Estos dispositivos se han utilizado en entrevistas y en investigaciones periodísticas.

Las cámaras espía se utilizan para grabar imágenes de personas y lugares sin su conocimiento. Estos dispositivos se han utilizado en investigaciones criminales, en vigilancia privada y en operaciones de inteligencia.

Los binoculares y telescopios se utilizan para observar a personas y lugares a distancia. Estos dispositivos se han utilizado en vigilancia privada y en operaciones de inteligencia.

Para los ciudadanos de a pie, el uso de estos dispositivos de vigilancia debe estar sujeto a regulaciones y restricciones legales para proteger los derechos y la privacidad de las personas.

La era digital, impulsada por la invención de los microprocesadores y la creciente accesibilidad a la informática, ha transformado radicalmente la vigilancia. La aparición de Internet y las redes de comunicación global han permitido la recopilación, almacenamiento y análisis de grandes cantidades de datos personales. La evolución de dispositivos como cámaras de seguridad, micrófonos, drones y sistemas de reconocimiento facial

Después del teléfono y la radio, surgieron varios dispositivos de vigilancia que han sido utilizados por agencias gubernamentales y de seguridad para recopilar información sobre individuos y grupos. Algunos de los dispositivos de vigilancia que surgieron después del teléfono y la radio incluyen:

Las cámaras de vigilancia se han utilizado durante décadas para vigilar lugares públicos y privados, incluidos edificios gubernamentales, calles, estacionamientos y tiendas.

Los satélites espaciales se han utilizado para vigilar áreas extensas y para recopilar información sobre la ubicación y el movimiento de objetos y personas en todo el mundo.

Los drones son aeronaves no tripuladas que pueden ser utilizadas para vigilar lugares inaccesibles o peligrosos, así como para recopilar información sobre personas y grupos. Veamos el Vídeo de Peter Florea de Pixabay como un ejemplo de ello:

El desarrollo de los drones se atribuye a varios inventores y empresas a lo largo de la historia, pero se considera que el primer avión no tripulado fue el Kettering Bug, un avión autopropulsado diseñado por Charles Kettering en 1918 para su uso en la Primera Guerra Mundial.

En los años siguientes, se desarrollaron drones para fines militares, como el Ryan Firebee, desarrollado en la década de 1950 por Ryan Aeronautical Company, y el Predator, desarrollado por la empresa General Atomics en la década de 1990.

En las últimas décadas, la tecnología de drones ha evolucionado y se ha expandido para su uso en aplicaciones civiles.

Entre esas aplicaciones se encuentran la fotografía aérea, la agricultura de precisión, la vigilancia y la entrega de paquetes. Las empresas líderes en el desarrollo de drones incluyen DJI, Parrot, Yuneec y 3D Robotics, entre otras.

Los dispositivos de seguimiento GPS se han utilizado para rastrear la ubicación de vehículos y personas y para recopilar información sobre sus movimientos.

El GPS (Sistema de Posicionamiento Global) fue desarrollado por el Departamento de Defensa de los Estados Unidos

El desarrollo del GPS fue llevado a cabo por un equipo de ingenieros y científicos del Departamento de Defensa de los Estados Unidos, encabezado por Ivan Getting, quien fue uno de los primeros defensores del uso de satélites para la navegación terrestre.

La primera constelación de satélites GPS fue lanzada en 1978 y el sistema alcanzó su capacidad operativa inicial en 1995. Desde entonces, el GPS se ha utilizado en una amplia variedad de aplicaciones civiles y militares, como navegación de vehículos, control de tráfico aéreo.

Hoy día se emplea para geolocalización, y seguimiento y monitoreo de personas y objetos, entre otros.

El software de vigilancia en línea se refiere a herramientas y tecnologías diseñadas para monitorear y rastrear la actividad en línea de una persona, ya sea en su computadora o en su dispositivo móvil. Estos programas pueden ser utilizados por empleadores, padres, gobiernos, parejas y otros para monitorear la actividad en línea de una persona.

El video de 31963655 de Pixabay nos puede dar idea de lo que significa esta práctica:

Algunos ejemplos de características de software de vigilancia en línea incluyen el monitoreo de correos electrónicos, registros de chat, historial de navegación, grabación de pantalla, monitoreo de actividad en redes sociales, entre otros.

El uso de este tipo de software puede tener implicaciones éticas y legales. En algunos casos, el uso de software de vigilancia en línea puede ser una violación de la privacidad de una persona y puede ser ilegal sin el consentimiento de la persona monitoreada.

Además, algunos empleadores pueden estar sujetos a leyes y regulaciones específicas sobre el monitoreo de la actividad en línea de sus empleados.

Es importante tener en cuenta que el uso de software de vigilancia en línea debe ser evaluado cuidadosamente antes de su uso, es un proceso crítico que debe ser llevado a cabo antes de implementar cualquier solución de monitoreo en línea.

El objetivo de esta evaluación es asegurarse de que el software de vigilancia en línea sea ético, legal y compatible con las políticas y objetivos de la organización o individuo que lo está utilizando.

Copilot de Bing expresa que el éxito de la vigilancia tecnológica mediante software se mide cuando existe una estricta selección de las herramientas adecuadas, cuando se logran sistematizar y monitorear los datos conseguidos entre los que se destacan las fuentes proporcionadas como las bases de datos de patentes, publicaciones científicas, noticias tecnológicas y redes sociales

La evaluación del software de vigilancia en línea puede incluir los siguientes pasos:

Comprender las razones detrás del uso del software de vigilancia en línea y determinar los objetivos y los riesgos asociados con la implementación del mismo.

Examinar las características del software de vigilancia en línea, incluyendo la funcionalidad, la facilidad de uso, la precisión, la confiabilidad y la seguridad.

Evaluar cómo el software de vigilancia en línea recolecta, almacena, y utiliza los datos del usuario, y si existe el riesgo de vulnerar la privacidad del usuario monitoreado.

Verificar si el uso del software de vigilancia en línea cumple con las leyes y regulaciones locales e internacionales relacionadas con la privacidad, la seguridad y el monitoreo de la actividad en línea.

Identificar y evaluar los riesgos y beneficios potenciales asociados con el uso del software de vigilancia en línea, tanto para el individuo que está siendo monitoreado como para la organización o individuo que está llevando a cabo el monitoreo.

Desarrollar políticas y procedimientos para garantizar que el software de vigilancia en línea se utilice de manera ética y legal y se implemente de manera segura y efectiva.

A continuación de algunos softwares más utilizados:

Este software de vigilancia en línea es una herramienta de monitoreo de computadoras completa que permite rastrear y grabar todas las actividades realizadas en una computadora, incluyendo el historial de navegación, los correos electrónicos, los chats y el uso de aplicaciones.

Este software de vigilancia en línea se enfoca en monitorear dispositivos móviles, y permite rastrear y grabar actividades como llamadas, mensajes de texto, correos electrónicos, chats de redes sociales, y el historial de navegación.

Este software de vigilancia en línea se enfoca en el monitoreo de dispositivos móviles y permite rastrear y grabar actividades como llamadas, mensajes de texto, correos electrónicos, chats de redes sociales, y el historial de navegación.

Este software de vigilancia en línea se enfoca en el control parental y permite a los padres monitorear y filtrar el contenido web, así como monitorear las actividades en línea de sus hijos.

Este software de vigilancia en línea se enfoca en el monitoreo de computadoras y dispositivos móviles, y permite rastrear y grabar actividades como el historial de navegación, los correos electrónicos, los chats y el uso de aplicaciones.

Al analizar el pasado y el presente de la vigilancia tecnológica, podemos aprender lecciones valiosas y aplicarlas en la búsqueda de un equilibrio adecuado entre la necesidad de protección y el respeto por nuestra privacidad en la era digital.

La inteligencia artificial (IA) está transformando prácticamente todos los aspectos de nuestras vidas, y la vigilancia tecnológica no es una excepción, los asistentes de "Poe", "GPT-4.0-mini" y "Llama-3-70b-Groq" coinciden en los siguientes:

El big data se refiere a conjuntos de datos tan grandes y complejos que es difícil procesarlos con las herramientas de gestión de datos tradicionales.

Algunas características clave del big data hacen referencia a que se generan grandes volúmenes de datos que se procesan a gran velocidad así exista variedad de datos en sus formatos, es de anotar que su gran desafío es determinar la veracidad de la calidad de los datos. Es aquí dónde el software que los puede validar podría ser:

La clasificación del tipo de vigilancia tecnológica se realiza a partir de los objetivos y necesidades específicas de la organización que la realiza.

Algunas de las clasificaciones más comunes para los tipos de vigilancia tecnológica

La elección del alcance temporal de la vigilancia tecnológica dependerá de los objetivos específicos de la empresa y de la información que necesite para tomar decisiones informadas sobre su negocio.

Este tipo de vigilancia tecnológica se efectúa si se desea implementar una estrategia de vigilancia tecnológica para estar al tanto de las últimas tendencias en la industria de la tecnología y anticiparse a los cambios que puedan impactar su negocio.

La temporalidad del alcance sucede cuando una empresa podría optar por realizar una vigilancia tecnológica prospectiva cuyo objetivo consiste en identificar las tendencias tecnológicas emergentes que pueden impactar en el futuro.

Lo anterior se logra monitoreando las últimas investigaciones y desarrollos en áreas como inteligencia artificial, ciberseguridad, computación cuántica, entre otras.

En la siguiente escena diseñada por Juan Guillermo Rivera con ayuda de la AI, podemos visualizar los aspectos que elMIT Technology Review fundada en 1899, es la revista sobre tecnología más antigua del mundo y la autoridad global en el futuro de la tecnología en internet, telecomunicaciones, energía, informática, materiales, biomedicina y negocios. La revista destaca con respecto a dichas tendencias lo que apreciamos abajo, el documento puede leerse aquí.

Pero también suele suceder que la empresa que implementa la vigilancia quisiera analizar las innovaciones tecnológicas que ya han ocurrido en el pasado y su impacto en el presente, entonces optaría por una vigilancia tecnológica retrospectiva.

Normalmente la estrategia consiste en analizar el historial de patentes y publicaciones científicas en el área de la tecnología que le interese, para determinar cómo han evolucionado las tecnologías y cómo se han aplicado en diferentes campos.

Para poder realizar una vigilancia tecnológica externa, creemos que la vigilancia tecnológica interna da pautas para ello puesto que en una organización se refiere al proceso de monitorear y analizar de manera sistemática el entorno tecnológico en el que opera la organización creando lo que se denomina matriz DOFA.

Esta matriz se elabora con el fin de identificar oportunidades, amenazas, tendencias y desarrollos que puedan tener un impacto en su competitividad, innovación y estrategia.

Para este proceso la tecnología juega un rol fundamental

Utilizando la tecnología existente en la organización se logra rastrear y analizar de cerca las tendencias emergentes en campos relevantes para la organización misma. Esto puede ayudar a la empresa a anticipar cambios en el mercado y a prepararse para adoptar nuevas tecnologías o enfoques.

La tecnología de la organización facilita recopilar información sobre las actividades tecnológicas y estratégicas de los competidores. Esto ayuda a la organización a entender cómo se están desarrollando en comparación con otros actores del mercado.

La vigilancia tecnológica interna contribuye a identificar las oportunidades para innovar y desarrollar nuevos productos, servicios o procesos basados en las últimas tecnologías y tendencias aprovechando sus propiedades intelectuales de sus procesos productivos.

El empleo de la tecnología también permite al interior de la organización, identificar posibles riesgos, amenazas y desafíos que puedan surgir en el entorno tecnológico, como cambios regulatorios, avances de la competencia o cambios en la demanda del mercado.

Al contar con información actualizada y relevante, la dirección puede tomar decisiones informadas sobre inversiones en investigación y desarrollo, adopción de tecnologías y estrategias de mercado.

Esto último significa que Las inversiones en investigación y desarrollo (I+D) y la adopción de tecnologías y estrategias de mercado son dos aspectos fundamentales para el crecimiento, la innovación y la competitividad de una organización.

La vigilancia tecnológica interna puede facilitar la identificación de nuevas oportunidades de propiedad intelectual, así como a proteger los derechos de propiedad intelectual existentes sobre sus procesos.

La tecnología brinda la capacidad de alinear la estrategia de la organización con las tendencias tecnológicas emergentes, lo que puede ayudar a mantener la relevancia y competitividad en el mercado.

Al estar al tanto de las tendencias tecnológicas, la organización puede adaptarse más rápidamente a los cambios del mercado y a las nuevas condiciones.

Ahora, cuando se realiza la vigilancia interna y se logra una vigilancia externa a la organización y se logra la innovación es porque se halló el punto de equilibrio en el contexto de la vigilancia tecnológica.

Ese equilibrio se refiere al punto en el que una organización logra un balance óptimo entre la inversión y los recursos dedicados a la vigilancia tecnológica interna y externa, de modo que pueda mantenerse al tanto de las tendencias tecnológicas globales y avanzar en su desarrollo de manera competitiva. Este equilibrio implica encontrar la cantidad adecuada de recursos financieros, humanos y tecnológicos para llevar a cabo estas actividades de manera efectiva.

Hallar el punto de equilibrio entre las vigilancias interna y externa, la organización debe considerar varios factores:

Los diccionarios nos indican que la palabra ámbito puede poseer las siguientes connotaciones:

Por lo anterior, cuando nos referimos al espacio donde se realiza una vigilancia tecnológico estamos haciendo referencia al proceso sistemático de selección, observación, análisis y difusión de información relevante acerca de los avances, tendencias, novedades y cambios en el ámbito tecnológico y competitivo de una organización o sector en particular. Esta actividad tiene como objetivo principal ayudar a las organizaciones a estar al tanto de los desarrollos tecnológicos y las tendencias del mercado, de manera que puedan tomar decisiones informadas y anticiparse a posibles cambios en su entorno.

Un espacio donde se ejecuta la vigilancia tecnológica puede orientarse a diversas áreas:

Cuando su espacio de ejecución se centra en la búsqueda y seguimiento de avances científicos, desarrollos tecnológicos, patentes, publicaciones científicas y técnicas, así como innovaciones emergentes en diversos campos de la ciencia y la tecnología.

En este espacio de vigilancia tecnológica, el proceso se enfoca en analizar la actividad de la competencia, identificando sus tácticas, productos, servicios y movimientos en el mercado. Esto permite a la organización entender su posición relativa y tomar medidas para mantener o mejorar su competitividad.

La vigilancia realizada en este sistema implica el monitoreo de tendencias económicas, de mercado y consumidor. Esto incluye análisis de demanda, comportamiento del consumidor, precios, segmentación de mercado y oportunidades emergentes.

Hace referencia al campo de las regulaciones y normas, aquí una vigilancia tecnológica se concentra en seguir la evolución de regulaciones, leyes y normativas que puedan afectar a la industria o sector en cuestión, incluyendo temas de seguridad, salud y medio ambiente entre otros aspectos que permiten la innovación que se pretende luego del proceso.

No existe una normativa universal única para la vigilancia tecnológica, pero existen ciertos principios generales que pueden aplicarse en diversas jurisdicciones.

Las normas y regulaciones que rigen la vigilancia tecnológica pueden variar dependiendo del país, la industria y el sector en cuestión. Algunas de las áreas en las que pueden influir las normas incluyen la privacidad, la propiedad intelectual y la ética en la recopilación y el uso de datos.

Una vigilancia tecnológica debe ejecutarse con el seguimiento correcto de:

Regulaciones como el Reglamento General de Protección de Datos (GDPR) en la Unión Europea

El objetivo principal es proteger la privacidad de los individuos y garantizar que sus datos sean utilizados de manera adecuada y segura.

La Ley Patriota en Estados Unidos, es una ley federal que permite a las agencias gubernamentales recopilar información sobre ciudadanos estadounidenses y extranjeros en los Estados Unidos, otra ley importante es la Ley de Vigilancia de Inteligencia Extranjera (FISA), que permite al gobierno estadounidense recopilar información sobre ciudadanos extranjeros fuera de los Estados Unidos.

Las leyes de propiedad intelectual, como las patentes, los derechos de autor y las marcas registradas, rigen la protección de los activos intangibles y fomentan la innovación. En la vigilancia tecnológica, es importante respetar los derechos de propiedad intelectual de otros y evitar infringir patentes u otros derechos exclusivos.

Las leyes antimonopolio y de competencia buscan prevenir prácticas comerciales desleales y promover la competencia justa en el mercado.

En el contexto de la vigilancia tecnológica, estas leyes pueden influir en cómo se recopila y utiliza la información sobre la competencia.

Son dos términos que no implican normativas legales en sí, los principios éticos y de responsabilidad son fundamentales en la vigilancia tecnológica. Esto implica la consideración de las implicaciones éticas de la recopilación y el uso de información, así como la transparencia en las prácticas.

Algunas industrias específicas pueden estar sujetas a regulaciones adicionales relacionadas con la seguridad, el medio ambiente o la salud.

Estas regulaciones pueden influir en cómo se lleva a cabo la vigilancia tecnológica dentro de un sector particular.

El objetivo principal de estas normas y regulaciones es crear un equilibrio entre la obtención de información valiosa y el respeto por los derechos y la privacidad de las personas, así como el fomento de la competencia y la innovación responsable.

Lo anteriormente descrito implica que una vigilancia tecnológica debe realizarse de manera ética y legal, garantizando que se cumplan todas las leyes y regulaciones aplicables en el proceso de recopilación, análisis y uso de la información relevante.

En este tercer capítulo se exploran las diferentes herramientas y técnicas utilizadas en la vigilancia tecnológica, incluyendo cámaras de seguridad, reconocimiento facial, geolocalización, metadatos, escuchas telefónicas y otras técnicas de monitoreo digital.

La siguiente línea del tiempo nos da una idea de las principales técnicas empleadas para ejecutar una vigilancia tecnológica:

Técnica que caracterizó la vigilancia tecnológica durante los siglos XVI y XVII, los científicos y artesanos dependían de la observación directa para descubrir nuevos conocimientos y avances técnicos.

La formación de sociedades científicas y academias durante los siglos XVIII y XIX permitió a los investigadores compartir y difundir información sobre avances tecnológicos.

Durante los siglos XIX y XX, La introducción de sistemas de patentes permitió la documentación y protección legal de invenciones, impulsando la vigilancia tecnológica.

En la década de los años 40 durante el desarrollo de la Segunda Guerra Mundial, el espionaje industrial se intensificó, con agencias gubernamentales y empresas compitiendo por obtener información clasificada.

En la década de los años 60, las empresas comenzaron a utilizar el análisis de patentes para identificar tendencias tecnológicas y detectar posibles innovaciones de la competencia.

En la década de los años 70, las empresas establecieron departamentos de vigilancia competitiva para rastrear y analizar la actividad de sus competidores en busca de oportunidades y amenazas.

A partir de los años 80, la digitalización permitió el desarrollo de bases de datos tecnológicas y herramientas de minería de datos para identificar patrones y tendencias en grandes conjuntos de información.

A partir de los años 90, la expansión de Internet facilitó el acceso a información en tiempo real, lo que permitió a las empresas monitorear a sus competidores y el entorno tecnológico de manera más eficiente.

Con el inicio del siglo XXI, las redes sociales se convirtieron en una fuente valiosa de información para la vigilancia tecnológica, permitiendo el seguimiento de conversaciones y opiniones de los usuarios.

Las técnicas de analítica avanzada y aprendizaje automático se aplicaron en la década del año 2010 para analizar grandes volúmenes de datos y predecir tendencias tecnológicas.

A partir del año 2020 el mundo está viviendo el auge de la inteligencia artificial, esta se está utilizando para automatizar procesos de vigilancia tecnológica, desde la recopilación de datos hasta la generación de insights y recomendaciones

Aunque no existen evidencias concretas de que la vigilancia tecnológica, tal como la entendemos en la actualidad, haya existido en la prehistoria.

Pero si consideramos que la vigilancia tecnológica implica la recolección y análisis sistemática de información sobre avances tecnológicos, tendencias y novedades en un campo específico para tomar decisiones informadas y mantenerse competitivo, pero si es posible argumentar que en cierta medida, los grupos prehistóricos pudieron haber compartido conocimientos y técnicas a través de la observación directa, la imitación y la transmisión oral.

Si una comunidad descubría una técnica más eficiente para hacer algo, es posible que esa información se transmitiera a otras comunidades cercanas de una manera informal y localizada, y no se asemejaría a la vigilancia tecnológica estructurada que vemos en la actualidad.

En el contexto de la antigua Grecia, se han logrado identificar ciertos elementos que podrían considerarse como antecedentes de la vigilancia tecnológica, aunque no necesariamente se aplicaba de la misma manera que en la actualidad.

Los griegos en la antiguedad eran una civilización altamente innovadora y creativa en campos como la filosofía, las matemáticas, la astronomía, la medicina, la arquitectura y más, aunque no tenían una noción formal de "vigilancia tecnológica", sí había intercambio de información y conocimiento entre diferentes ciudades-estado y áreas geográficas.

Esto permitía que las innovaciones y los desarrollos tecnológicos se difundieran a lo largo del mundo griego.

Los griegos fundaron colonias en diferentes partes del Mediterráneo y el Mar Negro, y estas colonias mantenían contactos comerciales y culturales con la Grecia continental.

A través de estos contactos, se podrían haber difundido nuevas técnicas, conocimientos y tecnologías. Además, los grandes eventos como los Juegos Olímpicos y otros festivales atraían a personas de diferentes regiones, lo que también facilitaba la difusión de conocimientos.

Es aquí donde podemos suponer que los griegos estaban comprometidos con la observación sistemática y el estudio de la naturaleza.

Filósofos como Aristóteles documentaron y analizaron una amplia gama de fenómenos naturales y tecnológicos y aunque no tenían una estructura formal de vigilancia tecnológica, su enfoque en la observación, el análisis y la documentación podría considerarse una forma rudimentaria de adquirir y compartir conocimientos tecnológicos.

Otra cultura que mostró al mundo una serie de avances tecnológicos fue la romana, aunque no practicaban la vigilancia tecnológica de la manera en que la entendemos hoy, también se puede inferir que su expansión territorial, contacto con diversas culturas y énfasis en la ingeniería y la educación contribuyeron a la difusión y adopción de tecnologías y conocimientos en todo su imperio.

Los romanos fueron conocidos por su habilidad para conquistar, administrar y desarrollar vastos territorios.

A medida que expandían su imperio, establecían contactos con diversas culturas y comunidades que les proporcionaban nuevas ideas y tecnologías, veamos algunos elementos relevantes que pudieron ser el foco de una posible vigilancia tecnológica por parte de los romanos:

Los romanos eran maestros de la ingeniería y la construcción, desarrollando avanzadas técnicas de arquitectura, construcción de carreteras, acueductos y puentes.

Estas innovaciones a menudo se transmitían a través de los ingenieros y arquitectos que trabajaban en diferentes partes del imperio, contribuyendo a la difusión de conocimientos tecnológicos.

El extenso sistema de comunicación y comercio de los romanos facilitó la difusión de conocimientos y tecnologías a lo largo de su imperio. Las rutas comerciales y los contactos entre diferentes regiones permitieron la transferencia de productos y técnicas innovadoras.

La educación romana valoraba la erudición y el conocimiento, lo que llevó a la acumulación de información y técnicas en campos como la medicina, la agricultura y la metalurgia. Aunque no tenían una estructura formal de vigilancia tecnológica, el interés en el avance de las artes y las ciencias contribuyó a la propagación de conocimientos.

La expansión del imperio romano implicaba la conquista y asimilación de otras culturas y sociedades. Esta integración cultural también llevó a la adopción y adaptación de tecnologías y prácticas de otras civilizaciones, contribuyendo a un intercambio de conocimientos tecnológicos a lo largo y ancho de su imperio.

Ya en la edad media no podemos dejar de hablar d Leonardo Da Vinci, no podemos afirmar de que este haya empleado un proceso formal de vigilancia tecnológica en el sentido moderno para dar a conocer sus investigaciones. Sin embargo, su enfoque multidisciplinario, su insaciable curiosidad y su deseo de explorar y experimentar en una variedad de campos podrían considerarse precursores de ciertos aspectos de la vigilancia tecnológica.

En la figura 3.2 podemos observar el Modelo de ala, de Leonardo Da Vinci, en el Museo Nacional de Ciencia y Tecnología de Milán una contribución de Jakub Hałun en Wikimedia Commons.

Leonardo da Vinci fue un genio renacentista cuyos intereses abarcaban la pintura, la escultura, la anatomía, la ingeniería, la arquitectura, la música, la matemática y muchas otras disciplinas. Mantenía cuadernos de dibujos y anotaciones en los que documentaba sus observaciones y reflexiones en una amplia gama de temas. A través de estos cuadernos, Leonardo exploraba conceptos científicos y técnicos, además de plasmar sus ideas creativas.

Aunque no practicaba la vigilancia tecnológica en el sentido empresarial o industrial, su enfoque en la observación, el análisis y la experimentación podría interpretarse como una búsqueda constante de nuevas ideas y soluciones. Si bien no tenía la intención explícita de compartir sus descubrimientos con otros en el mismo sentido que la vigilancia tecnológica moderna, sus escritos y diseños a menudo inspiraban a otros a expandir y construir sobre sus ideas.

Es importante recordar que Leonardo vivió en una época en la que el intercambio de información y el acceso al conocimiento eran diferentes a los de la actualidad. Sus trabajos y descubrimientos no se difundieron ampliamente durante su vida, y gran parte de su legado fue redescubierto y valorado siglos después de su muerte.

Los egipcios eran conocidos por su ingeniería y arquitectura avanzadas,aunque no se dispone de evidencia sólida y directa de un sistema formal de vigilancia tecnológica en el antiguo Egipto, existen algunas indicaciones de que los antiguos egipcios estaban interesados en el desarrollo y la aplicación de tecnologías en su sociedad.

Evidencias de esa ingeniería y arquitectura del antiguo Egipto son la construcción de las pirámides y otros monumentos, ello implica una comprensión profunda de la geometría, la mecánica y la logística.

De esas aplicaciones se puede inferir que la sociedad egipcia estaba activamente involucrada en la creación y mejora de tecnologías para abordar sus necesidades y por lo tanto no se puede descartar algún tipo de vigilancia tecnológica.

Los egipcios desarrollaron técnicas de irrigación y agricultura para aprovechar al máximo el río Nilo y su entorno, lo que refleja un enfoque pragmático en la gestión de recursos.

Además de lo descrito, los egipcios también dominaron la metalurgia, la cerámica y la fabricación de textiles, lo que sugiere una comprensión sólida de la tecnología en esas áreas.

Los antiguos egipcios compartían y transmitían sus conocimientos a través de generaciones. Muchos de los avances tecnológicos y científicos se transmitían oralmente y a través de la práctica, lo que posiblemente funcionaba como un sistema de preservación y evolución de la tecnología.

La observación directa es una estrategia de vigilancia tecnológica que implica la recolección de información mediante la observación directa de productos, procesos, sistemas o actividades relacionadas con la tecnología.

Aunque es la práctica más simple en comparación con las técnicas modernas de recopilación de información y que describiremos en este texto, tiene varias bondades y características positivas:

La observación directa permite obtener información de primera mano y en tiempo real. Esto permite captar detalles específicos que podrían pasarse por alto en otras formas de recopilación de información. En el contexto de la vigilancia tecnológica o cualquier otro ámbito, un detalle concreto se refiere a una observación específica y precisa que proporciona información detallada sobre un aspecto particular.

La observación directa es auténtica y por lo tanto la información recopilada no está filtrada por interpretaciones o análisis posteriores. Esto puede proporcionar una imagen más precisa y objetiva de lo que se está observando.

Al observar una tecnología en acción, se puede comprender su funcionamiento en un contexto completo. Esto ayuda a identificar las interacciones entre diferentes componentes y procesos.

La observación directa puede revelar problemas, ineficiencias o áreas de mejora en un proceso o tecnología. Esta información es valiosa para realizar ajustes y optimizaciones.

Cuando se observan una serie de eventos o situaciones, es posible identificar patrones y tendencias emergentes en el uso de la tecnología.

La observación directa puede usarse para validar o contrastar información obtenida de otras fuentes, como documentos escritos o informes.

En el contexto de la vigilancia tecnológica se refiere al proceso de verificar la exactitud, autenticidad y confiabilidad de la información recopilada antes de utilizarla en la toma de decisiones o en el análisis.

Es fundamental para asegurarse de que los datos obtenidos sean precisos y reflejen la realidad de manera adecuada.

La validación de la información implica varios pasos y consideraciones:

Es importante asegurarse de que la fuente de la información sea confiable y legítima. Esto puede involucrar la evaluación de la reputación de la fuente y su experiencia en el campo.

Comparar la información recopilada con otras fuentes independientes puede ayudar a confirmar su precisión y reducir el riesgo de datos incorrectos o sesgados.

Verificar que la información no contradiga otras partes de la misma fuente o documento.

Comparar la información con fuentes ampliamente aceptadas y confiables en el campo puede proporcionar un punto de referencia para evaluar su veracidad.

Si es posible, confirmar la información con personas que tengan experiencia en el área o con conocimientos específicos sobre el tema.

Evaluar si la información tiene sentido en el contexto más amplio y si es coherente con otros conocimientos existentes.

Asegurarse de que la información sea actualizada y relevante para la fecha en la que se está realizando la validación.

La validación de la información no es un proceso único; es importante continuar supervisando y actualizando la información a medida que evoluciona el panorama tecnológico.

En la vigilancia tecnológica, donde la precisión y la relevancia son clave, la validación cuidadosa de la información garantiza que los avances tecnológicos sean comprendidos y utilizados de manera precisa y efectiva.

La validación de la información es esencial para tomar decisiones informadas y para evitar basar acciones en datos erróneos o desactualizados.

La observación directa puede adaptarse a diferentes contextos y escenarios, lo que permite ajustar la estrategia a las necesidades y objetivos específicos.

En el contexto de la observación directa como estrategia de vigilancia tecnológica se refiere a la capacidad de adaptarse y ajustarse a diferentes situaciones, contextos y necesidades.

En otras palabras, la flexibilidad implica la habilidad de aplicar la observación directa de manera versátil y adecuada a diversas circunstancias.

Esta flexibilidad se caracteriza por:

Al observar tecnologías en uso, se puede interactuar con expertos y profesionales en el campo, lo que puede proporcionar información adicional y perspectivas valiosas.

En el contexto de la vigilancia tecnológica se refiere a obtener conocimientos, información y perspectivas de individuos con experiencia y conocimientos profundos en un campo tecnológico específico. Normalmente estos expertos suelen ser profesionales, investigadores, académicos u otros profesionales altamente calificados que tienen una comprensión profunda de las tendencias, los avances y los desarrollos en su área de especialización.

Aprender de expertos cuando se realiza la vigilancia tecnológica lnvolucra varios aspectos:

Los expertos suelen estar al tanto de los desarrollos más recientes en su campo, lo que permite a los investigadores de vigilancia tecnológica obtener información actualizada y relevante.

Los expertos pueden proporcionar una comprensión más profunda y contextualizada de los avances tecnológicos, incluyendo su impacto potencial y sus implicaciones.

La comunicación directa con expertos permite realizar preguntas específicas y obtener respuestas detalladas sobre aspectos tecnológicos complejos.

Los expertos a menudo pueden anticipar tendencias y cambios tecnológicos antes de que se vuelvan ampliamente reconocidos.

Los expertos pueden ayudar a evaluar la viabilidad y la aplicabilidad de nuevas tecnologías en diferentes contextos.

Los expertos pueden proporcionar análisis críticos de los beneficios y desafíos asociados con tecnologías específicas.

Los expertos pueden ofrecer retroalimentación valiosa sobre estrategias de vigilancia tecnológica, enfoques de investigación y fuentes de información.

Aprender de expertos puede abrir oportunidades de colaboración en proyectos de investigación o iniciativas tecnológicas.

Es importante establecer una relación de confianza con los expertos y respetar su conocimiento y experiencia. La colaboración con expertos puede enriquecer significativamente la vigilancia tecnológica al proporcionar información valiosa que complementa las fuentes tradicionales y las estrategias de recopilación de datos.

La observación directa permite captar eventos y desarrollos en tiempo real, lo que es especialmente útil para tecnologías en constante evolución.

En el contexto de la vigilancia tecnológica, la investigación en tiempo real implica monitorear y captar los avances, cambios y desarrollos tecnológicos a medida que ocurren.

La investigación en tiempo real al realizar una vigilancia tecnológica tiene las siguientes ventajas:

Este tipo de investigación puede presentar algunos desafíos, como la necesidad de recursos para monitorear y analizar constantemente la información y la posibilidad de obtener datos incompletos o sesgados debido a la inmediatez. Por lo tanto, es importante combinar la investigación en tiempo real con otras estrategias de vigilancia tecnológica para obtener una comprensión más completa y objetiva de los desarrollos tecnológicos.

La observación directa es aplicable en una amplia gama de industrias y campos, desde la manufactura hasta la atención médica, pasando por la investigación científica y la ingeniería.

En la actualidad existen infinidad de sociedades científicas que juegan un papel fundamental en el fomento de la investigación científica, el intercambio de conocimientos y la promoción de la metodología científica.

La historia nos cuenta que las primeras sociedades científicas surgieron durante los siglos XVII y XVIII en Europa y otras partes del mundo occidental:

Fundada en 1660 en Londres, esta es una de las sociedades científicas más antiguas del mundo. Fue establecida con el objetivo de promover la investigación científica y el intercambio de ideas. La Royal Society ha desempeñado un papel fundamental en el desarrollo de la ciencia moderna y en la publicación de resultados de investigación.

Fundada en 1666 en París, Francia, por el rey Luis XIV, la Académie des Sciences se convirtió en un importante centro de investigación científica.

La Académie des Sciences fue uno de los primeros organismos que estableció normas para la publicación y revisión de trabajos científicos.

Fundada en 1603 en Roma, Italia, esta academia fue una de las primeras sociedades científicas en Europa. Estaba formada por científicos y eruditos que se centraban en el estudio de la naturaleza y la investigación científica.

Fundada en 1743 en Filadelfia, Estados Unidos, por Benjamín Franklin y otros científicos, la American Philosophical Society se dedicó a la promoción de la investigación científica y la difusión del conocimiento.

Fundada en 1700 en Gotinga, Alemania, fue una de las primeras sociedades científicas en el mundo germanoparlante. Jugó un papel importante en el desarrollo de la investigación científica en Alemania.

Estas primeras sociedades científicas proporcionaron un espacio para los científicos y eruditos de la época para compartir sus descubrimientos, presentar investigaciones y colaborar en proyectos científicos, fueron precursoras de las actuales organizaciones científicas y académicas que desempeñan un papel fundamental en la promoción y difusión de la investigación científica en todo el mundo.

Las sociedades científicas no suelen centrarse en la vigilancia tecnológica como una función principal, y sus enfoques pueden variar según su alcance y objetivos, sin embargo, facilitan determinadas estrategias informales pueden ayudar a sus miembros a mantenerse al tanto de los avances tecnológicos relevantes en sus campos.

Las estrategias más comunes para la divulgación de los avances científicos:

Las sociedades científicas publican revistas científicas, en ellas se presentan los últimos avances en investigación y tecnología en sus campos. A través de la revisión de artículos y estudios publicados en estas revistas, los miembros de la sociedad pueden obtener información sobre los desarrollos tecnológicos que sus miembros o personas relevantes de otras sociedades ejecutan.

La Royal Society of London for Improving Natural Knowledge por ejemplo publica los hallazgos en revistas de alto impacto, las más relevantes:

Las sociedades científicas organizan conferencias, congresos y eventos donde los investigadores y expertos presentan sus investigaciones y avances tecnológicos, sesiones y resultados que son publicados en sus páginas Web.

La Académie des Sciences por ejemplo dispone de comités de expertos para los siguientes aspectos de la ciencia: Enviromental Sciences, Space Research, Energy Prospects, Science and Metrology, Science and Biosafety, Science, ethis and Society, Defending the men of the Science, Teaching Sciences, History of Science and epistemology e Internationales relations.

Las sociedades científicas suelen fomentar la colaboración y el intercambio de información entre sus miembros. A través de discusiones y redes de contacto, los miembros pueden compartir información sobre tecnologías emergentes y novedades en sus campos.

Estas colaboraciones pueden proporcionar información sobre las últimas tecnologías y tendencias adoptadas por las empresas.

A través de encuestas, cuestionarios o análisis de datos existentes en su área de enfoque las sociedades científicas recopilan datos sobre tendencias tecnológicas.

Mediante la revisión periódica de la literatura científica y técnica, las sociedades científicas pueden identificar menciones de nuevas tecnologías, enfoques y desarrollos.

Las sociedades científicas pueden seguir de cerca las pautas y regulaciones emitidas por organismos gubernamentales o internacionales por los cuales sus objetos de conocimiento se encuentran regulados.

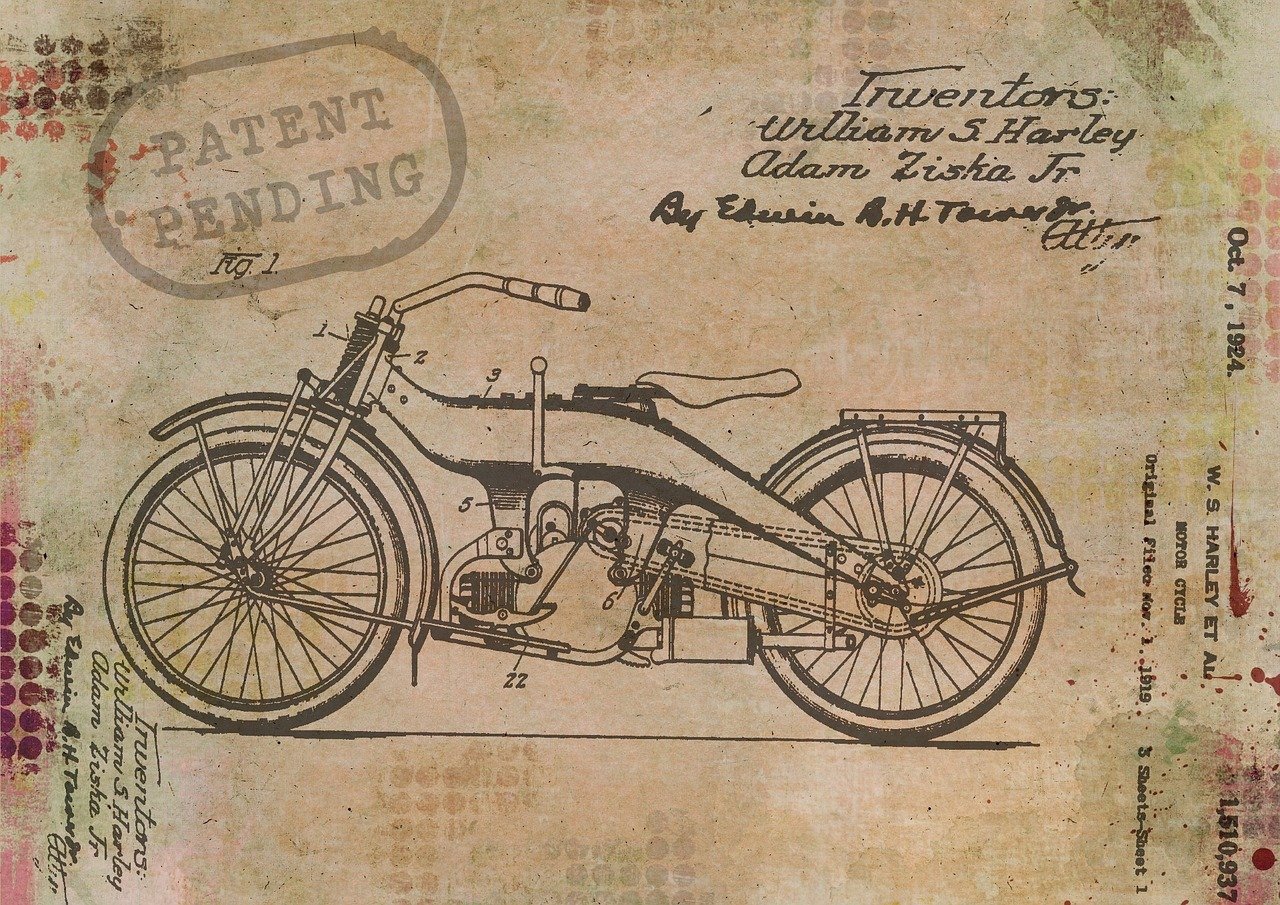

Las patentes son documentos legales que protegen las invenciones y proporcionan detalles técnicos específicos sobre cómo funcionan nuevos productos, procesos o tecnologías. Al analizar patentes, se pueden obtener beneficios significativos para la vigilancia tecnológica.

Para realizar un análisis de patentes efectivo, es importante tener acceso a bases de datos de patentes y utilizar herramientas de búsqueda y análisis específicas. La interpretación de las patentes requiere comprender la terminología técnica y legal utilizada en estos documentos

El seguimiento del análisis de una patente a lo largo del tiempo puede revelar patrones y tendencias en el desarrollo tecnológico, dicho de otra forma, proporciona una visión más amplia de las direcciones en las que se está avanzando en un campo específico.

En la vigilancia tecnológica moderna, el análisis de patentes es una herramienta poderosa para mantenerse al tanto de los avances tecnológicos y las tendencias en una variedad de campos que permiten:

Un patente puede revelar nuevas tecnologías y enfoques que están siendo desarrollados, su analísis puede ayudar a identificar tecnologías emergentes antes de que se vuelvan ampliamente conocidas en la literatura científica o en la industria.

Seguir las tendencias significa monitorear de cerca las solicitudes y concesiones de patentes en un campo específico de la tecnología o industria para identificar patrones, innovaciones emergentes y áreas de enfoque de las empresas y organizaciones, ese seguimiento puede incluir:

Las patentes propias de una empresa y las patentes de sus competidores pueden proporcionar información sobre sus áreas de enfoque y actividades de investigación, permite construir la matriz DOFA ayude a identificar fortalezas, debilidades y áreas de oportunidad.

El análisis de patentes puede conducir a oportunidades de colaboración y asociación puesto que un análisis puede revelar posibilidades de colaboración entre diferentes actores en el campo.

Las patentes proporcionan detalles técnicos sobre cómo funcionan las invenciones, esto puede ayudar a evaluar la viabilidad técnica y la aplicabilidad de una tecnología en diferentes contextos.

El análisis de patentes puede ayudar a determinar el estado actual de la técnica en un campo. Esto puede ser útil para identificar áreas no exploradas y quizá lo más importante: evitar la duplicación de esfuerzos.

Aquí es importante detectar el por qué se duplican los esfuerzos:

El análisis de patentes puede ayudar a identificar áreas tecnológicas prometedoras que podrían ser de interés para la inversión o el desarrollo empresarial.

Analizar las patentes de los competidores clave puede proporcionar información sobre su estrategia tecnológica y su enfoque de innovación. Es el enfoque estratégico o la perspectiva desde la cual se aborda el proceso de desarrollo y aplicación de una nueva idea, producto, servicio o tecnología.

El enfoque de una innovación hace referencia a la dirección, al enfoque estratégico o a la perspectiva desde la cual se aborda el proceso de desarrollo y aplicación de la nueva idea, producto, servicio o tecnología

En ese enfoque es importante tomar decisiones sobre aspectos clave en el desarrollo de la innovación:

¿Cuáles son los objetivos específicos que se pretenden lograr con la innovación? Esto podría incluir mejorar la eficiencia, aumentar la calidad, entrar en nuevos mercados y resolver problemas específicos entre otros aspectos clave.

¿Qué segmentos de mercado se pretende alcanzar? Comprender las necesidades y deseos del público objetivo es fundamental para orientar la innovación de manera efectiva.

Un inventario de ambos tipos de recurso podría implicar la investigación y desarrollo de nuevas tecnologías, la adaptación de tecnologías existentes, o la colaboración con socios tecnológicos, deben surgir del cuestionamiento: ¿qué tecnologías y recursos se utilizarán para llevar a cabo la innovación?

Definir una estrategia competitiva sólida puede ayudar a posicionarse de manera efectiva en el mercado.

Para que dicha estrategia sea sólida se debe tomar como puntos de partida la diferenciación positiva de la innovación que surge de la vigilancia tecnológica con respecto al producto de la competencia, y por otro lado ¿Cuál es la propuesta única de valor que ofrece?

Es importante determinar cómo se gestionará la producción, distribución y demanda a medida que la innovación gane tracción si se pretende que la innovación crezca y se expanda a gran escala.

Si la intención es que esta innovación crezca y se convierta en algo ampliamente utilizado o reconocido, es esencial pensar en cómo manejar todos los aspectos prácticos relacionados con su desarrollo y distribución en una escala más grande.

Para esa aceptación de la innovación en el mercado hay que considerar aspectos como:

El ciclo de vida de un producto se refiere a las etapas que atraviesa un producto desde su concepción y desarrollo inicial hasta su retiro del mercado y eventual desaparición.

Estas etapas representan la evolución y el cambio en las ventas, la rentabilidad y la relevancia del producto a lo largo del tiempo.

Debe determinarse si la solución planteada es la innovación es la respuesta a una solución temporal, si es a mediano o largo plazo. El ciclo de vida del producto es un concepto importante en marketing y gestión de productos, ya que ayuda a comprender cómo se desarrolla un producto en el mercado y cómo planificar estrategias adecuadas en cada etapa.

Cuando se realiza el análisis de patentes como estrategia de vigilancia tecnológica, la identificación de nuevas tecnologías, el seguimiento de tendencias, la evaluación de la competencia, la identificación de colaboradores potenciales, la evaluación de la viabilidad técnica, la evaluación del estado de la técnica, la detección de oportunidades de inversión y el monitoreo la competencia, se logran debido a que una patente debe proporcionar los siguientes datos:

Realización de Análisis de Patentes para Vigilancia Tecnológica, este proceso se ha convertido en una herramienta fundamental para la vigilancia tecnológica, permitiendo a los investigadores, empresas y países comprender el panorama actual de la innovación y tomar decisiones estratégicas.

En la siguiente escena se describen las características de la realización del análisis de patentes para la vigilancia tecnológica:

A partir de la presentación podemos resumir que: el análisis de patentes para la vigilancia tecnológica es un proceso sistemático que utiliza la información contenida en los documentos de patentes para identificar tendencias, oportunidades y amenazas en el panorama de la innovación.

Esa información contenida en los documentos que sustentan la patente puede ser utilizada para la toma de decisiones estratégicas en materia de investigación, desarrollo e innovación.

El espionaje económico o industrial

Puede incluir la adquisición de propiedad intelectual, como información sobre fabricación industrial, ideas, técnicas y procesos, recetas y fórmulas.

Ese espionaje podría incluir el secuestro de información patentada u operativa, como la de conjuntos de datos de clientes, precios, ventas, marketing, investigación y desarrollo, políticas, ofertas potenciales, estrategias de planificación o marketing o las composiciones y ubicaciones cambiantes de la producción.

Puede describir actividades como el robo de secretos comerciales, el soborno , el chantaje y la vigilancia tecnológica. Además de orquestar el espionaje sobre organizaciones comerciales, los gobiernos también pueden ser objetivos, por ejemplo, para determinar los términos de una licitación para un contrato gubernamental.

Las patentes y el espionaje industrial están estrechamente relacionados, aunque de maneras opuestas, veamos la descripción de estos dos conceptos:

Una patente representa los derechos de propiedad intelectual que protegen invenciones. Otorgan a su titular el derecho exclusivo de explotar comercialmente una invención durante un período limitado a cambio de revelar públicamente los detalles técnicos de la invención.

Es la práctica ilegal de obtener secretos comerciales o información confidencial de competidores, generalmente para obtener una ventaja competitiva. Algunas características del espionaje industrial:

Se centra en información que es crítica para el éxito de una empresa y que no está disponible al público. Esto puede incluir fórmulas químicas, métodos de producción, algoritmos de software o estrategias comerciales.

A diferencia de la vigilancia tecnológica o la investigación de mercado, el espionaje industrial suele recurrir a métodos ilegales o no éticos, como hackeos, soborno a empleados, infiltración, o acceso no autorizado a documentos o instalaciones.

Quienes cometen espionaje industrial suelen ser competidores que buscan ganar mercado rápidamente copiando productos o métodos innovadores sin necesidad de hacer la inversión en investigación y desarrollo.

La relación entre patentes y espionaje industrial es equivalente a decir: Protección vs. Apropiación. Las patentes protegen contra el espionaje industrial al hacer pública la información de manera legal, mientras que el espionaje busca obtener información de forma ilícita.

Paradójicamente, las patentes pueden incentivar el espionaje industrial. Al revelar parcialmente información valiosa, pueden despertar el interés de competidores en obtener más detalles por medios ilegales, es una práctica que conlleva a:

La motivación para el espionaje industrial es un tema complejo con múltiples facetas. Profundicemos en los principales factores que impulsan esta práctica ilegal:

Las empresas buscan obtener información privilegiada para adelantarse a sus competidores. Conocer los planes, tecnologías o estrategias de la competencia puede permitir ajustar las propias estrategias de mercado.

El espionaje puede ahorrar años de investigación y desarrollo. Permite evitar costosos procesos de prueba y error.

Algunas empresas recurren al espionaje cuando no logran desarrollar ciertas tecnologías por sí mismas. Puede ser una forma de superar la brecha tecnológica con competidores más avanzados.

En mercados altamente competitivos, la presión por mantener o aumentar la cuota de mercado puede llevar a prácticas poco éticas. La necesidad de reducir costos y aumentar beneficios puede motivar estas acciones.

La disponibilidad de información valiosa, aunque sea por medios ilícitos, puede ser una tentación difícil de resistir para algunas empresas.

Algunos gobiernos pueden fomentar o tolerar el espionaje industrial como parte de estrategias de desarrollo económico nacional.

El deseo de comprender cómo funciona una tecnología innovadora puede motivar acciones de espionaje, especialmente en sectores de alta tecnología.

El espionaje puede utilizarse para confirmar o desmentir información sobre los avances de los competidores.

El espionaje puede utilizarse para confirmar o desmentir información sobre los avances de los competidores.

Algunas empresas pueden optar por el espionaje para evitar pagar costosas licencias por tecnologías patentadas. Destacamos que, aunque estas motivaciones existen, el espionaje industrial es ilegal y puede tener graves consecuencias legales y reputacionales.

La vigilancia competitiva la podemos considerar como un enfoque especializado dentro de la vigilancia tecnológica, dicho de otra forma, se describe la vigilancia competitiva como un tipo de vigilancia tecnológica que se centra en la información sobre los competidores, tanto actuales como potenciales.

Su objetivo de la vigilancia competitiva es obtener información estratégica sobre las acciones de la competencia, es recopilar información estratégica sobre las actividades de los competidores, lo que permite a la organización anticiparse a sus movimientos y tomar decisiones más informadas para mejorar su posición en el mercado como por ejemplo, sus políticas de inversión o su entrada en nuevas actividades. Existen algunas variantes:

Estudia datos sobre clientes y proveedores, como la evolución de las necesidades de los clientes, su solvencia, o los nuevos productos ofrecidos por los proveedores.

Se enfoca en detectar eventos externos que puedan influir en el futuro de la organización, abarcando áreas como la sociología, la política, el medio ambiente y las regulaciones.

La inteligencia competitiva (IC) es un proceso ético y sistemático

A través de esta recolección de información estratégica, las empresas pueden prever tendencias del mercado, identificar fortalezas y debilidades de la competencia, y adaptar su estrategia para mejorar su posición en la industria.

La (IC) se integra en la toma de decisiones empresariales al aportar conocimiento clave en el momento oportuno, lo que permite a las organizaciones anticiparse y reaccionar eficazmente a los cambios en su entorno competitivo.

La Inteligencia Estratégica

De esta manera, la inteligencia estratégica proporciona a las organizaciones información estructurada que les permite tomar decisiones estratégicas informadas brindando beneficios para la Gestión de la Innovación.

La inteligencia estratégica ayuda a las organizaciones a gestionar la innovación y con el apoyo académico se logra:

Identificar amenazas y oportunidades: Permite identificar tendencias y necesidades tecnológicas del sector, así como oportunidades de mercado y negocios. También alerta sobre cambios importantes en el entorno que pueden impactar los planes y programas de la organización, entre ellos podemos nombrar:

El análisis integral de la información permite identificar proyectos de investigación con potencial para convertirse en innovaciones.

La inteligencia estratégica impulsa la colaboración entre diferentes actores del ecosistema de innovación, incluyendo el sector académico y productivo.

Al proporcionar información estratégica para la toma de decisiones, la inteligencia estratégica ayuda a las organizaciones a desarrollar ventajas competitivas y a mejorar su desempeño en el mercado.

Se propone desde la academia un proceso metodológico para la implementación de la inteligencia estratégica, que consta de cuatro pilares fundamentales:

Se analizan los activos estratégicos de la organización, incluyendo recursos humanos, físicos, tangibles e intangibles, así como el conocimiento interno. Esto permite identificar las tecnologías y capacidades de innovación de la organización, los factores clave de éxito, las barreras de entrada y las ventajas competitivas actuales.

Se definen los objetivos estratégicos de la organización, teniendo en cuenta su misión, visión y valores, así como un análisis DOFA. Se consideran los planes nacionales de desarrollo y los ejes prioritarios de trabajo de la organización, con el fin de articular la estrategia con el contexto interno y externo.

Se definen, identifican y priorizan proyectos de I+D+i en línea con la estrategia diseñada. Se implementan y comercializan los proyectos de innovación seleccionados.

Se establecen indicadores de seguimiento, preferiblemente cuantitativos y medibles, para monitorear el progreso del plan estratégico.

Se consideran indicadores financieros, de eficiencia, aprendizaje, conocimiento e innovación.

Esta articulación estructurada de forma sistémica por la academia busca maximizar la efectividad del sistema de inteligencia estratégica, incentivando la gestión de la innovación en la organización.

La inteligencia estratégica se presenta como una herramienta clave para que las organizaciones gestionen la innovación de forma efectiva.

Al proporcionar información estratégica para la toma de decisiones, permite identificar oportunidades, minimizar riesgos y anticiparse a los cambios en un entorno dinámico, el soporte académico permite definir la prospectiva utilizada para identificar tendencias y escenarios futuros.

La minería de datos aplicada a las bases de datos de patentes

Este proceso de análisis facilita el trabajo de los investigadores, abogados de patentes, y profesionales de la industria, ayudándolos a tomar decisiones informadas sobre el desarrollo de nuevos productos, la dirección de la investigación y la protección de la propiedad intelectual.

Definiciones:

Las bases de datos de patentes son repositorios que almacenan información detallada sobre invenciones registradas y protegidas por derechos de patente.

Estas bases contienen documentos de patentes que incluyen descripciones de las invenciones, reivindicaciones (definiciones de lo que se protege legalmente), información sobre los inventores, fechas de solicitud, y datos técnicos relevantes.

Entre las bases de datos de patentes más populares y accesibles están la USPTO (Oficina de Patentes y Marcas de los Estados Unidos), la EPO (Oficina Europea de Patentes), WIPO (Organización Mundial de la Propiedad Intelectual), y Google Patents, entre otras.

La minería de datos es el proceso de analizar grandes cantidades de datos para descubrir patrones, relaciones y tendencias significativas. Este análisis se lleva a cabo mediante técnicas de inteligencia artificial, estadística y aprendizaje automático.

En el contexto de las bases de datos de patentes, la minería de datos puede ser especialmente útil para:

Complementación de ambos conceptos

La minería de datos aplicada a las bases de datos de patentes permite obtener información valiosa que de otra manera podría ser difícil de detectar debido al gran volumen de datos. Este proceso de análisis facilita el trabajo de los investigadores, abogados de patentes, y profesionales de la industria, ayudándolos a tomar decisiones informadas sobre el desarrollo de nuevos productos, la dirección de la investigación y la protección de la propiedad intelectual.

Internet y la vigilancia en línea son fundamentales en la práctica de la vigilancia tecnológica, ya que ofrecen acceso rápido y fácil a una enorme cantidad de información actualizada sobre desarrollos científicos, tecnológicos y comerciales en todo el mundo.